什(shén)麽是零信任?

零信任的概念最早是在2010年由當時(shí)的Forrester分析師John Kindervag提出。零信任承認了(le)在分布式網絡環境下(xià)傳統邊界安全架構的不足,認爲主機無論處于網絡什(shén)麽位置,都應當被視(shì)爲互聯網主機,它們所在的網絡,無論是互聯網還是内部網絡,都必須被視(shì)爲充滿威脅的危險網絡。 零信任的核心思想是:默認情況下(xià),企業内外(wài)部的任何人、事(shì)、物均不可信,應在授權前對(duì)任何試圖接入網絡和(hé)訪問網絡資源的人、事(shì)、物進行驗證。

什(shén)麽是零信任

零信任的概念最早是在2010年由當時(shí)的Forrester分析師John Kindervag提出。零信任承認了(le)在分布式網絡環境下(xià)傳統邊界安全架構的不足,認爲主機無論處于網絡什(shén)麽位置,都應當被視(shì)爲互聯網主機,它們所在的網絡,無論是互聯網還是内部網絡,都必須被視(shì)爲充滿威脅的危險網絡。

零信任的核心思想是:默認情況下(xià),企業内外(wài)部的任何人、事(shì)、物均不可信,應在授權前對(duì)任何試圖接入網絡和(hé)訪問網絡資源的人、事(shì)、物進行驗證。

零信任網絡的核心原則包含以下(xià)五個方面:

身份是訪問控制的基礎

信任來(lái)自(zì)于端到(dào)端所有對(duì)象的身份,基于身份而非網絡位置構建訪問控制。

最小(xiǎo)權限原則

資源可見和(hé)訪問按需分配,僅授予執行任務所需的最小(xiǎo)特權。

實時(shí)計(jì)算(suàn)訪問控制策略

根據主客體信任評估和(hé)訪問需求進行策略計(jì)算(suàn),并持續評估以保證策略實時(shí)變更。

資源受控安全訪問

所有業務場景下(xià)全部資源基于單個訪問請(qǐng)求連接,進行強制身份識别和(hé)授權、鑒權和(hé)通道(dào)加密。

基于多源數據進行信任等級持續評估

包括身份、訪問上(shàng)下(xià)文(wén)等的實時(shí)多源數據的多樣性和(hé)可靠性,提升信任評估策略計(jì)算(suàn)能(néng)力。

零信任主張安全體系架構從(cóng)網絡中心化轉變爲身份中心化,所有的訪問行爲都需要以身份爲中心進行細粒度的自(zì)适應訪問控制。

企業不應該默認信任網絡内部或外(wài)部的任何人、設備、系統和(hé)應用(yòng),而是應該基于認證和(hé)授權重構訪問控制的信任基礎,并且基于盡可能(néng)多的數據源對(duì)訪問者進行持續的可信度評估,根據評估結果動态地調整授權和(hé)訪問控制策略。

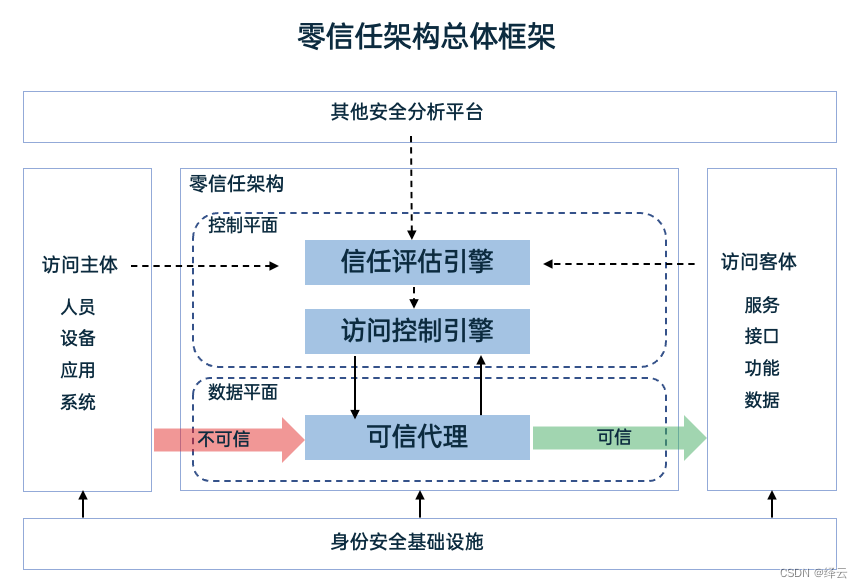

零信任架構的支撐系統稱爲控制平面,其他(tā)部分稱爲數據平面,數據平面包含所有應用(yòng)程序、防火牆、代理(lǐ)服務器、路由器,以及它們直接處理(lǐ)網絡上(shàng)的所有流量,數據平面由控制平面指揮和(hé)配置。

訪問受保護資源的請(qǐng)求首選經過控制平面處理(lǐ),包括設備、用(yòng)戶的身份認證和(hé)授權,細粒度的訪問控制策略也(yě)在這(zhè)一層進行,控制平面可以基于組織中的角色、時(shí)間或者設備類型進行授權。

一旦控制平面完成檢查,确定該請(qǐng)求具備合法的授權,它就會(huì)動态配置數據平面,接收來(lái)自(zì)該客戶端(且僅限該客戶端)的訪問流量。

此外(wài),控制平面還能(néng)夠爲訪問請(qǐng)求者和(hé)被訪問資源協調加密訪問的具體參數,包括一次性臨時(shí)憑證、秘鑰和(hé)臨時(shí)端口号等。

信域與零信任的關系

信域安全雲網遵循零信任安全原則設計(jì),是零信任網絡的一種簡單、快(kuài)速的實現(xiàn)方案。

繹雲認爲,企業落地零信任的本質就是從(cóng)傳統邊界型IP網絡升級爲分布式ID網絡(身份網絡),無論是網絡訪問控制還是基于網絡的行爲分析,都不再依賴IP地址,而是始終聚焦身份。

零信任實際就是對(duì)IP地址不再信任,在一個快(kuài)速變化、全球分布的網絡中,IP地址本身既無法代表個人也(yě)沒有安全狀态的内涵,以IP地址爲要素進行訪問控制或行爲研判已經沒有任何意義,因此要把訪問控制的核心要素從(cóng)IP地址轉變爲實體身份。

零信任的核心變革就是讓企業網從(cóng)IP網絡升級到(dào)ID網絡。

信域安全雲網的點對(duì)點雲化網格架構、網絡數據包的身份化、基于身份的分布式訪問控制引擎等特性爲企業提供了(le)一個天然的零信任網絡環境,讓企業落地零信任變得更加容易。

信域安全雲網實現(xiàn)零信任網絡的核心原則的方法如下(xià):

原則1: 身份是訪問控制的基礎

傳統邊界網絡模型裏,網絡訪問控制基于IP地址設計(jì)和(hé)執行。但(dàn)在分布式企業裏,網絡變得越來(lái)越碎片化,員工(gōng)可能(néng)從(cóng)任意位置接入并訪問業務資源。網絡IP地址隻能(néng)代表網絡位置,并不能(néng)代表人或者終端,在分布式網絡裏繼續使用(yòng)傳統邊界網絡模型必然會(huì)讓安全策略越來(lái)越偏離對(duì)人或者終端的控制,帶來(lái)大(dà)量的隐含信任漏洞以及安全運維工(gōng)作(zuò)量。

大(dà)多企業都已具備統一身份管理(lǐ)系統,無論是使用(yòng)AD/LDAP、釘釘或者企業微信等,企業的每一個員工(gōng)都具備唯一的數字身份。在企業落地零信任并非是要再重新建立一套新的身份體系,而是要将企業已有的統一身份應用(yòng)到(dào)網絡訪問控制上(shàng)。

信域安全雲網将企業的統一身份植入到(dào)每一個網絡數據包裏,從(cóng)網絡底層實現(xiàn)了(le)身份化,同時(shí)采用(yòng)基于身份的分布式訪問控制引擎,不再依賴IP地址,而是基于企業的統一身份進行全網的網絡訪問控制。

原則2: 最小(xiǎo)權限原則

信域安全雲網将企業業務資源都隐藏在業務局域網中,對(duì)外(wài)不開(kāi)放(fàng)任何IP地址和(hé)端口,避免了(le)來(lái)自(zì)不可信網絡的直接訪問。所有業務訪問需要經過信域網關代理(lǐ)轉發,信域網關隻接受來(lái)自(zì)信域客戶端發過來(lái)的UDP網絡數據包,不主動對(duì)任何數據包進行回應,對(duì)每一個數據包進行身份校驗,如果校驗失敗則立即丢棄。

授權策略基于帳号、終端、客戶端應用(yòng)程序、業務資源、服務端口、應用(yòng)層URI或指令集設計(jì),并根據對(duì)用(yòng)戶、終端的可信研判結果,動态的調整細粒度控制策略,實現(xiàn)持續地最小(xiǎo)授權。

原則3: 實時(shí)計(jì)算(suàn)訪問控制策略

信域的細粒度訪問控制策略通過計(jì)算(suàn)生成,管理(lǐ)員通過業務語言基于帳号、終端、業務的屬性集中地配置授權策略,信域根據企業随時(shí)變化的帳号、終端和(hé)業務現(xiàn)狀,實時(shí)地生成細粒度的訪問控制策略,并将細粒度訪問控制策略同步到(dào)每一個信域客戶端和(hé)信域網關上(shàng)分布式執行。

信域智能(néng)分析平台,利用(yòng)終端環境數據、用(yòng)戶業務訪問的行爲數據,實時(shí)地對(duì)終端用(yòng)戶進行可信分析,根據可信分析結果實時(shí)地調整細粒度訪問控制策略。

原則4: 資源受控安全訪問

信域采用(yòng)分布式訪問控制引擎,細粒度的訪問控制策略在信域客戶端與信域網關上(shàng)同時(shí)執行,對(duì)每一個訪問數據包進行認證和(hé)鑒權,執行逐包加密,逐包認證的強制管控策略。

如果用(yòng)戶或者終端無權訪問業務資源,則終端無法發出訪問此業務資源的任何數據包,網關也(yě)不對(duì)來(lái)自(zì)此終端的業務訪問數據包進行解密和(hé)轉發;如果終端用(yòng)戶有權訪問,則信域客戶端将帳号和(hé)終端的身份信息植入到(dào)數據包裏,加密後發送到(dào)對(duì)端信域網關,網關在收到(dào)數據包後對(duì)數據包進行身份校驗、解密和(hé)轉發。

原則5: 基于多源數據進行信任等級持續評估

信域智能(néng)分析平台采集全網身份化的網絡流量數據與終端環境數據,并利用(yòng)AI技術對(duì)訪問主客體進行安全建模,對(duì)人和(hé)終端進行可信分析,對(duì)業務訪問行爲和(hé)敏感數據訪問行爲進行威脅研判,并根據檢測和(hé)分析結果動态調整訪問權限,實時(shí)處置異常或惡意的帳号和(hé)終端。